H3C GRE OVER IPSEC配置

发布时间:2019-09-16 07:34:33编辑:auto阅读(2634)

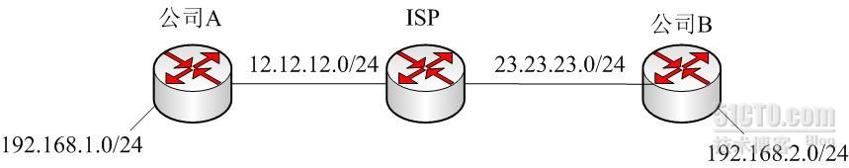

网络拓扑如下

1、公司A端路由器配置

#

//定义需要保护的安全数据流

acl number 3000

rule 10 permit ip source 12.12.12.1 0 destination 23.23.23.3 0

#

//定义IKE对等体

ike peer to_rtb

//使用预设口令身份验证

pre-shared-key 123

//对等体的IP地址

remote-address 23.23.23.3

#

//定义IPSec提议

ipsec proposal to_rtb (注:使用默认值:隧道模式、MD5认证、DES加密)

#

//定义IPSec策略,协商方式为isakmp,即使用IKE协商

ipsec policy to_rtb 1 isakmp

//定义需要加密传送的ACL

security acl 3000

//选择使用的IKE对等体

ike-peer to_rtb

//选择安全策略

proposal to_rtb

#

interface Ethernet0/0

port link-mode route

description WAN

ip address 12.12.12.1 255.255.255.0

//将安全策略绑定在端口下

ipsec policy to_rtb

#

interface Ethernet0/1

port link-mode route

description LAN

ip address 192.168.1.1 255.255.255.0

#

//定义GRE隧道

interface Tunnel0

ip address 10.0.0.1 255.255.255.252

//指定隧道的源

source 12.12.12.1

//指定隧道的目的

destination 23.23.23.3

#

//定义默认路由

ip route-static 0.0.0.0 0.0.0.0 12.12.12.2

//定义静态路由,可以使用动态路由代替

ip route-static 192.168.2.0 255.255.255.0 Tunnel0

2、公司B端路由器配置

#

//定义需要保护的安全数据流

acl number 3000

rule 10 permit ip source 23.23.23.3 0 destination 12.12.12.1 0

#

//定义IKE对等体

ike peer to_rta

//使用预设口令身份验证

pre-shared-key 123

//对等体的IP地址

remote-address 12.12.12.1

#

//定义IPSec提议

ipsec proposal to_rta (注:使用默认值:隧道模式、MD5认证、DES加密)

#

//定义IPSec策略,协商方式为isakmp,即使用IKE协商

ipsec policy to_rta 1 isakmp

//定义需要加密传送的ACL

security acl 3000

//选择使用的IKE对等体

ike-peer to_rta

//选择安全策略

proposal to_rta

#

interface Ethernet0/0

port link-mode route

description WAN

ip address 23.23.23.1 255.255.255.0

//将安全策略绑定在端口下

ipsec policy to_rta

#

interface Ethernet0/1

port link-mode route

description LAN

ip address 192.168.2.1 255.255.255.0

#

//定义GRE隧道

interface Tunnel0

ip address 10.0.0.2 255.255.255.252

//指定隧道的源

source 12.12.12.1

//指定隧道的目的

destination 23.23.23.3

#

//定义默认路由

ip route-static 0.0.0.0 0.0.0.0 23.23.23.2

//定义静态路由,可以使用动态路由代替

ip route-static 192.168.1.0 255.255.255.0 Tunnel0

配置完成后先在两边的任意一台路由器上ping一下对端,假设在公司A上PING对端,使用

ping -a 192.168.1.1 192.168.2.1

然后通过display ike sa和display ipsec sa查看ike和ipsec的sa建立情况。

配置关键点:

1) 安全数据流要匹配IPSec接口;

2) 注意GRE隧道的源和目的,要和IPSec接口吻合;

3) 将子网流量引入GRE隧道。

上一篇: H3C基本命令学习(整理)

下一篇: 3、Jenkins升级和迁移

- openvpn linux客户端使用

52229

- H3C基本命令大全

52149

- openvpn windows客户端使用

42297

- H3C IRF原理及 配置

39168

- Python exit()函数

33666

- openvpn mac客户端使用

30621

- python全系列官方中文文档

29319

- python 获取网卡实时流量

24284

- 1.常用turtle功能函数

24172

- python 获取Linux和Windows硬件信息

22541

- LangChain 1.0-Agent中间件-实现闭环(批准-编辑-拒绝动作)

124°

- LangChain 1.0-Agent中间件-汇总消息

123°

- LangChain 1.0-Agent中间件-删除消息

133°

- LangChain 1.0-Agent中间件-消息压缩

124°

- LangChain 1.0-Agent中间件-多模型动态选择

180°

- LangChain1.0-Agent-部署/上线(开发人员必备)

341°

- LangChain1.0-Agent-Spider实战(爬虫函数替代API接口)

379°

- LangChain1.0-Agent(进阶)本地模型+Playwright实现网页自动化操作

382°

- LangChain1.0-Agent记忆管理

361°

- LangChain1.0-Agent接入自定义工具与React循环

399°

- 姓名:Run

- 职业:谜

- 邮箱:383697894@qq.com

- 定位:上海 · 松江